Северокорейцы используют псевдонимы и скрипты, чтобы работать на удаленке за границей

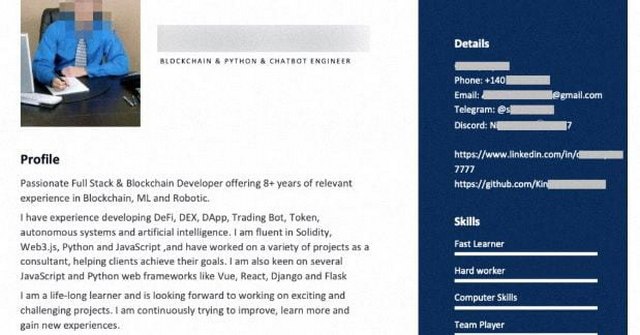

Используя вымышленные имена, фиктивные профили на LinkedIn, поддельные документы и сценарии собеседований, северокорейские ИТ-специалисты, ищущие работу в западных технологических компаниях, прибегают к изощренным уловкам, чтобы быть принятыми на работу.

По данным США, Южной Кореи и ООН, Северная Корея направила за границу тысячи ИТ-работников, и эта деятельность ускорилась за последние четыре года, чтобы привлечь миллионы для финансирования ракетно-ядерной программы Пхеньяна.

Сценарии, занимающие в общей сложности 30 страниц, были обнаружены исследователями из американской компании Palo Alto Networks (PANW.O), специализирующейся на кибербезопасности.

В документах содержатся десятки поддельных резюме, онлайн-профилей, записей о собеседованиях и поддельных личных данных, которые северокорейские работники использовали при приеме на работу в области разработки программного обеспечения.

По данным Министерства юстиции США (DOJ), в 2022 г. удаленные ИТ-работники могут зарабатывать более чем в десять раз больше, чем обычный северокорейский рабочий, занятый за границей на строительстве или других видах ручного труда, а их коллективный заработок может превышать 3 млн долл. в год.

Некоторые сценарии, призванные подготовить работников к вопросам на собеседовании, содержат оправдания необходимости удаленной работы.

"Ричард", старший разработчик встроенного программного обеспечения, говорит: "Я (прилетел) в Сингапур несколько недель назад. Мои родители получили Covid, и я (решил) побыть некоторое время с родственниками. Теперь я планирую вернуться в Лос-Анджелес через три месяца. Я думаю, что могу начать работать удаленно прямо сейчас, а потом, когда вернусь в Лос-Анджелес, уже буду в команде".

Сотрудник северокорейской ИТ-службы, недавно перешедший на сторону США, также изучил документы и подтвердил их подлинность агентству Reuters: "Мы создавали от 20 до 50 фальшивых профилей в год, пока нас не приняли на работу".

Он ознакомился со сценариями, данными и документами и сказал, что это было точно то же самое, чем он занимался, поскольку он узнал используемые тактики и приемы. "После того как меня нанимали, я создавал еще один фальшивый профиль, чтобы получить вторую работу".

В октябре Минюст США и Федеральное бюро расследований (ФБР) конфисковали 17 доменов веб-сайтов, которые, по их мнению, использовались северокорейскими ИТ-специалистами для обмана предприятий и получения средств в размере 1,5 млн долл.

"Существует риск для правительства Северной Кореи, поскольку эти привилегированные работники получают опасные сведения о мире и вынужденной отсталости своей страны", — сказал Сокил Парк из организации Liberty in North Korea (LINK), которая работает с перебежчиками.

В прошлом году правительство США сообщило, что северокорейские ИТ-работники работают в основном в Китае и России, а также в Африке и Юго-Восточной Азии, и каждый из них может зарабатывать до 300 тыс. долл. в год.

Бывший ИТ-работник говорит, что все они должны зарабатывать не менее 100 тыс. долларов, из которых 30-40% репатриируется в Пхеньян, 30-60% уходит на накладные расходы, а 10-30% — в карман работникам.

По его оценкам, таких, как он, за рубежом около 3 тыс. человек, и еще 1 тыс. находятся на территории Северной Кореи.

Минюст США и ФБР предупреждают, что северокорейские ИТ-специалисты могут использовать доступ для взлома своих работодателей, а некоторые из просочившихся резюме указывают на опыт работы в криптовалютных компаниях — отрасли, которая давно является мишенью северокорейских хакеров.

Данные, полученные компанией Constella Intelligence, занимающейся расследованиями в области идентификации личности, показали, что один из работников имел учетные записи на более чем 20 сайтах фриланса в США, Великобритании, Японии, Узбекистане, Испании, Австралии и Новой Зеландии.

Агентство Reuters обратилось за комментарием к учетной записи LinkedIn, где был найден аккаунт работника "Ричарда". После получения запросов от Reuters LinkedIn удалила аккаунт.

"Наша команда использует информацию из различных источников для обнаружения и удаления фальшивых учетных записей, как это было сделано в данном случае", — заявил представитель компании.